Fase 1: El hospital como objetivo (motivaciones del ciberdelincuente)

Los ciberataques en hospitales han aumentado, ¿por qué? Desde la perspectiva de un ciberdelincuente, un hospital es un objetivo muy atractivo por varias razones:

- El valor de los datos:

Los historiales médicos contienen mucha información personal (nombre, dirección, número de la Seguridad Social, enfermedades, tratamientos, etc.), y estos datos se venden a buen precio en mercados ilegales. A veces valen incluso más que los datos bancarios. - La urgencia del servicio médico:

Un hospital no puede detener su actividad, ni por horas ni por días. Esto hace que si los sistemas dejan de funcionar, haya mucha presión para resolverlo rápidamente, lo que a veces lleva a pagar un «rescate». - Falta de actualizaciones en los sistemas:

Muchos ordenadores o programas utilizados en centros médicos no reciben las actualizaciones de seguridad necesarias. Eso significa que tienen fallos que pueden ser conocidos por los atacantes, y los aprovechan para entrar. - Falta de personal especializado en seguridad informática:

En la mayoría de los centros médicos no existe un equipo dedicado exclusivamente a proteger los sistemas informáticos. Normalmente, el personal de informática se centra en que todo funcione, pero no en detectar y prevenir ataques. Esto deja una gran brecha. - Muchos dispositivos conectados:

En un hospital hay decenas o cientos de dispositivos conectados a internet: ordenadores, impresoras, cámaras, servidores, e incluso equipos médicos.

Cada uno de ellos es como una puerta potencial de entrada. Si alguno no está bien protegido, podría ser utilizado por un atacante para acceder al resto de la red.

Fase 2: Observación desde fuera (reconocimiento)

En esta etapa, el ciberdelincuente todavía no ha interactuado directamente con el hospital o la clínica. Lo que hace es recopilar toda la información posible que esté disponible públicamente en internet, sin dejar huella.

📂 1. Buscar información pública

- Revisa la página web del hospital o clínica: nombres de empleados, correos electrónicos, ubicaciones, departamentos, y qué servicios digitales ofrecen.

- Investiga en redes sociales profesionales como LinkedIn para saber quién trabaja en administración, informática, recepción, etc. Esto puede ayudarle a identificar posibles objetivos para ataques más adelante.

- Lee notas o artículos publicados por el hospital en su web o en medios especializados. A veces se mencionan nuevas tecnologías, empresas proveedoras o cambios en los sistemas. Aunque no parezca relevante, estos detalles pueden servir como pistas.

💡 2. Usar herramientas para encontrar dispositivos conectados

El atacante utiliza buscadores especializados que le permiten ver qué dispositivos del hospital están conectados directamente a internet. Busca:

- Servidores visibles desde fuera, que no deberían estar expuestos.

- Cámaras de seguridad o impresoras conectadas mal configuradas.

- Equipos médicos o administrativos que, por estar mal protegidos, se pueden detectar desde fuera del hospital.

Cada uno de estos dispositivos podría ser una puerta de entrada si no está bien protegido.

📁 3. Buscar documentos o archivos públicos por error

A veces, sin querer, se publican en internet documentos que deberían haber sido privados. Esto puede pasar si:

- Alguien del personal sube un documento a la web del hospital y olvida poner una contraseña o limitar quién puede verlo.

- Se almacenan archivos en plataformas como Google Drive o Dropbox sin configurar bien los permisos, y terminan siendo accesibles públicamente.

- Algún documento interno se reenvía muchas veces y acaba publicado en un lugar accesible sin intención.

En estos documentos puede haber listas de empleados, instrucciones técnicas, correos electrónicos, o incluso contraseñas antiguas.

🔎 4. Comprobar si correos del hospital ya han sido filtrados

El atacante también puede comprobar si alguna cuenta de correo del hospital ha sido filtrada anteriormente en otros ataques (por ejemplo, en una brecha de seguridad de otra empresa donde ese correo se usó para registrarse).

Si encuentra una cuenta con contraseña filtrada, y esa contraseña sigue en uso, podría intentar acceder con ella.

🎯 ¿Qué busca conseguir el atacante en esta fase?

- Saber quién trabaja en el centro.

- Saber qué sistemas y servicios están expuestos o mal configurados.

- Identificar las posibles puertas de entrada.

- Prepararse muy bien antes de dar el siguiente paso.

Fase 3: El primer contacto (acceso inicial)

Una vez que el atacante ya ha investigado bastante sobre el centro médico (como hemos visto en la fase 2), llega el momento de intentar entrar por primera vez. Esto no significa que ya esté dentro de los sistemas, pero sí que empieza a interactuar directamente con el personal o con los sistemas del hospital.

Veamos cómo lo puede hacer.

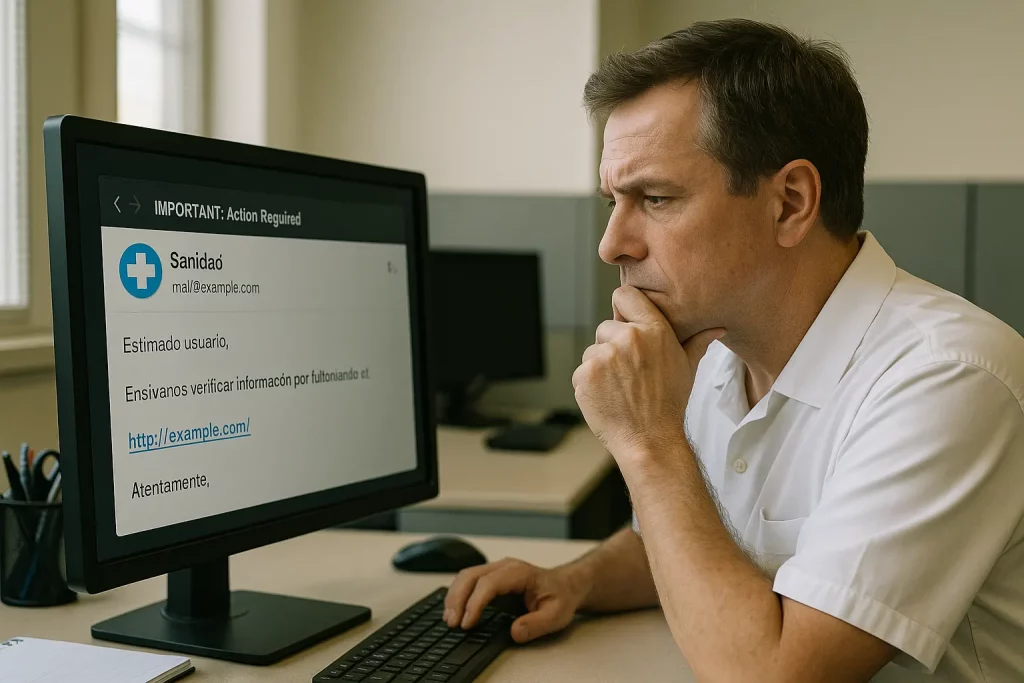

📧 1. Correos engañosos (phishing)

El atacante puede enviar un correo electrónico a alguien del hospital (por ejemplo, una persona de recepción, un médico, o alguien de administración) que parece legítimo, pero que en realidad es falso.

Ejemplos reales:

- Un correo que simula ser del servicio técnico del hospital, pidiendo que confirmes tu contraseña.

- Un supuesto mensaje de la Seguridad Social o del Ministerio de Sanidad, con un enlace para «ver un informe importante».

- Un archivo adjunto (por ejemplo, un Excel o un PDF) que, al abrirse, instala un programa malicioso sin que el usuario se dé cuenta.

📌 Objetivo: hacer que alguien del hospital haga clic en algo o introduzca su contraseña en una página falsa.

📱 2. Mensajes o llamadas fraudulentas (smishing o vishing)

- Un mensaje de texto (SMS o WhatsApp) que parece venir de una entidad oficial, con un enlace a una página falsa.

- Una llamada telefónica donde alguien se hace pasar por soporte técnico y pide acceso remoto al ordenador.

En entornos de salud, esto puede parecer una llamada urgente sobre un problema con el sistema de citas o con los historiales clínicos.

🔐 3. Uso de contraseñas ya robadas

El atacante puede haber conseguido contraseñas antiguas que pertenecen a empleados del hospital (como vimos en la fase 2). Si alguien usa la misma contraseña en varios sitios, puede que esa información siga siendo válida.

📌 Ejemplo:

Si un trabajador del hospital usó su correo profesional para registrarse en una web externa, y esa web fue atacada, su contraseña puede haber quedado expuesta y el atacante la puede probar en los sistemas del hospital.

🌐 4. Acceder a sistemas mal protegidos desde internet

A veces, el hospital tiene accesos remotos abiertos para que el personal pueda trabajar desde casa, o hay servicios conectados para proveedores externos. Si estos accesos:

- No tienen contraseña,

- Tienen contraseñas muy débiles,

- O no están bien configurados,

el atacante puede probar suerte e intentar entrar directamente desde fuera.

🧿 5. Uso de dispositivos físicos (en menor medida)

Aunque menos común, un atacante puede dejar un USB infectado en la entrada del hospital o en zonas comunes, con la esperanza de que alguien lo conecte por curiosidad.

Al hacerlo, sin saberlo, podría instalar un programa malicioso que dé acceso al atacante.

🎯 ¿Qué busca conseguir el atacante en esta fase?

- Entrar en el sistema por primera vez, aunque sea con un usuario con pocos permisos.

- Obtener alguna contraseña válida o instalar un programa que le permita controlar el ordenador de la víctima.

- Asegurarse de que nadie se dé cuenta de que ha entrado. Cuanto más silencioso sea, más podrá avanzar después.

FASE 4: El atacante se asegura de poder quedarse dentro (consolidación / Establish Foothold)

Una vez que el ciberdelincuente ha conseguido entrar a un ordenador (ya sea a través de un correo engañoso, una contraseña filtrada o un acceso mal protegido), no actúa de inmediato. Su primera prioridad no es expandirse todavía, sino garantizar que podrá seguir accediendo cuando quiera y que nadie lo expulse fácilmente. Es decir, aquí se dedica a consolidar su acceso.

🖥️ 1. Instalar un programa oculto

Lo primero que hace es instalar un programa que le permita entrar y salir del sistema del hospital cuando quiera, sin tener que repetir el ataque inicial.

Este tipo de programa suele:

- Ocultarse en segundo plano, sin mostrar ventanas ni iconos visibles.

- Comunicarse con el atacante por internet de forma silenciosa.

- Evitar ser detectado por el antivirus (o incluso desactivarlo si tiene permisos suficientes).

- Darle da una puerta trasera que puede usar en cualquier momento.

Así, aunque el ordenador se reinicie o el usuario cierre sesión, el atacante sigue teniendo una puerta trasera secreta para volver a entrar en cualquier momento.

📌 ¿Para qué😕 no depender del ataque inicial y tener siempre una vía de entrada.

🔐 2. Conseguir más privilegios (escalar permisos)

El atacante suele entrar con los permisos de un usuario normal, pero lo que realmente quiere es tener los mismos privilegios que un administrador.

Para lograrlo, busca:

- El ordenador o la cuenta de alguien que tenga esos permisos altos, como un técnico informático o el responsable de sistemas.

- Archivos que contengan contraseñas guardadas, como documentos de texto o notas.

- Programas que registran lo que se escribe con el teclado (keyloggers), para capturar la contraseña cuando esa persona inicia sesión.

- Sesiones abiertas: si alguien con permisos altos ya ha iniciado sesión, el atacante puede aprovechar ese acceso sin necesidad de conocer la contraseña.

📌 Objetivo principal: actuar como si fuera el «jefe informático» del sistema, con libertad total para instalar, borrar, espiar o bloquear lo que quiera.

♻️ 3. Asegurarse de que puede quedarse sin ser detectado (persistencia)

El ciberdelincuente no quiere correr el riesgo de ser eliminado, así que prepara varios mecanismos para mantenerse:

- Crear cuentas nuevas dentro del sistema, pero que parezcan normales (por ejemplo, un nombre como “mantenimiento” o “usuario2”), y darles permisos altos. Así, si alguien cambia las contraseñas de los usuarios legítimos, él aún tendrá acceso por otra vía.

- Programar tareas automáticas que se ejecuten todos los días o cada vez que se enciende el ordenador. Estas tareas pueden:

- Volver a instalar su programa malicioso si alguien lo borra.

- Abrir un canal de comunicación con él para recibir órdenes.

- Desactivar medidas de seguridad que se hayan activado.

📌 Estas acciones hacen que aunque alguien intente limpiar el sistema, el atacante pueda volver a tomar el control.

🧭 4. Explorar el resto de la red interna sin moverse

En esta fase, el atacante no se queda en el ordenador donde entró, empieza a mirar alrededor, a observar cómo está organizada la red del hospital, pero sin entrar todavía en otros ordenadores.

¿Qué hace?

- Localiza otros ordenadores, servidores y dispositivos conectados en la misma red.

- Observa cómo se comunican entre sí: qué datos intercambian, si están protegidos o si hay fallos en esa comunicación.

- Identifica rutas fáciles para seguir avanzando sin levantar sospechas.

Su objetivo es preparar el camino. Es como estudiar un mapa antes de empezar a caminar.

📌 Ejemplo: si un ordenador administrativo puede acceder sin contraseña a un servidor con información clínica, el atacante puede usar eso a su favor.

👁️🗨️ 5. Evitar ser detectado

Durante todo este proceso, el atacante hace lo posible por no dejar señales. Algunas de sus tácticas incluyen:

- Modificar los registros del sistema (los llamados «logs») para que no aparezca su actividad.

- Cambiar el nombre de los archivos maliciosos para que parezcan legítimos.

- Actuar fuera del horario laboral, para reducir el riesgo de que alguien vea algo raro mientras trabaja.

📌 Su idea es sencilla: cuanto más tiempo pase sin ser descubierto, más control tendrá y más daño podrá causar más adelante.

🎯 En resumen, ¿Qué consigue en esta fase?

- Estar seguro de que puede volver a entrar cuando quiera.

- Conseguir más poder en el ordenador que ya controla.

- Preparar su permanencia sin ser detectado.

- Empezar a analizar cómo está montada la red interna.

- Prepararse para robar información o lanzar un ataque más grave, como bloquear todos los sistemas a cambio de un rescate.

FASE 5: El atacante empieza a moverse por la red (movimiento lateral / Lateral Movement)

Después de haber consolidado su acceso en un primer ordenador (fase 4), el ciberdelincuente ya tiene la confianza y el poder necesarios para dar el siguiente paso: moverse activamente por la red del hospital en busca de los sistemas más valiosos. Aquí ya no se limita a observar (como en la fase anterior): ahora entra en acción.

Es como si alguien que entró al hospital por una puerta lateral ya hubiera estudiado el plano del edificio y ahora empezara a moverse pasillo por pasillo hasta llegar a las salas más importantes.

🧭 1. Pasar de un ordenador a otro

El atacante utiliza las rutas y debilidades que identificó en la fase anterior para empezar a moverse.

- Salta del ordenador inicial a otros en la misma red.

- Usa sus permisos de administrador para abrir accesos que antes estaban cerrados.

- Poco a poco, amplía su presencia dentro del hospital.

📌 Para qué: acercarse a los sistemas críticos, como servidores y bases de datos.

🧠 2. Identificar y alcanzar los sistemas más interesantes

Mientras avanza, el atacante va clasificando lo que encuentra:

- La ubicación de los archivos más importantes.

- Qué ordenadores tienen acceso directo a servidores.

- Dónde se guardan las bases de datos clínicas.

- Servidores donde se almacenan copias de seguridad.

- Sistemas financieros y de facturación.

📌 Para qué: llegar a la información que le dará más beneficio económico o poder de extorsión.

🛂 3. Reutilizar contraseñas o robar nuevas

A medida que avanza, sigue recogiendo credenciales que encuentra en el camino:

- Contraseñas guardadas en archivos de texto.

- Contraseñas repetidas en varios sistemas.

- Capturar contraseñas nuevas con programas que registran las teclas al escribir (keyloggers).

- Sesiones abiertas que le permiten colarse sin necesidad de conocer la clave.

📌 Para qué: ampliar su control, entrando en más sistemas sin llamar la atención.

👁️🗨️ 4. Disfrazarse de usuario legítimo

Para evitar ser detectado, el atacante no actúa como un intruso extraño, sino como un trabajador más:

- Usa cuentas reales robadas.

- Accede desde dentro de la red, no desde fuera.

- Se mueve poco a poco, para no levantar sospechas.

📌 Para qué: pasar desapercibido y permanecer dentro el mayor tiempo posible.

🎯 ¿Qué consigue el atacante en esta fase?

- Expandirse más allá del primer ordenador.

- Aumenta su control sobre la red del hospital (conseguir más credenciales y accesos).

- Acceder a sistemas críticos y a datos muy sensibles.

- Se prepara para el paso final: robar información, bloquear sistemas o pedir un rescate.

- Todo ello mientras se mantiene oculto como un usuario normal.

Fase 6: El hospital en jaque (secuestro digital y filtración de datos)

Hasta ahora, el ciberdelincuente se había movido de forma discreta dentro de la red del hospital. Pero en este punto ya ha encontrado lo que buscaba: información valiosa y sistemas críticos. Ahora tiene dos caminos principales: llevarse los datos en secreto y bloquearlos para pedir un rescate.

📁 1. Robar información (exfiltración)

El atacante copia información sensible del hospital para llevársela fuera de la red. ¿Cómo lo hace?

- Cifrando los archivos antes de enviarlos, para que no se note fácilmente qué contienen.

- Disfrazando la salida de datos como si fueran comunicaciones normales (por ejemplo, que parezca tráfico web corriente).

- Usando conexiones seguras (como redes privadas o la red TOR) para que no se pueda rastrear adónde se llevan esos datos.

¿Qué tipo de información roba?

- Historias clínicas completas de pacientes.

- Información de seguros y facturación.

- Datos administrativos y financieros.

- Correos internos y documentos de gestión.

📌 Para qué:

- Vender esa información en mercados clandestinos.

- Extorsionar al hospital amenazando con publicarla.

- Usarla para otros delitos, como fraude en seguros o robo de identidad.

🔒 2. Bloquear sistemas con un secuestro digital (ransomware)

Es también el momento en el que lanza el ataque de ransomware, un tipo de software que cifra todos los archivos y sistemas, dejándolos inutilizables.

¿Cómo lo hace?

- Activa un programa que cifra los servidores, ordenadores y copias de seguridad.

- Al terminar, muestra un mensaje de “rescate” indicando que la única forma de recuperar los datos es pagando una cantidad de dinero, normalmente en criptomonedas.

- En la mayoría de los casos, además del cifrado, ya se han llevado los datos (doble extorsión): aunque pagues, te amenazan con publicar la información robada.

📌 Para qué:

- Obligar al hospital a pagar rápidamente, aprovechando que no puede dejar de funcionar ni un solo día.

- Maximizar el beneficio económico del ataque.

🧨 3. Ataques destructivos (menos comunes)

En algunos casos, en lugar de robar o cifrar, el atacante borra o destruye los datos deliberadamente, causando un daño irreversible. Esto suele estar más relacionado con sabotaje o motivaciones políticas que con dinero.

📌 Para qué:

- Causar caos y afectar gravemente al funcionamiento del hospital.

- Dañar su reputación o dejarlo fuera de servicio.

🎯 ¿Qué consigue el atacante en esta fase?

- Si roba datos: tiene un recurso valioso para vender o usar como chantaje.

- Si bloquea sistemas: pone al hospital en una situación crítica para exigir dinero.

- Si destruye datos: provoca el máximo daño posible.

En cualquiera de los casos, el hospital queda en una situación de emergencia digital, con un impacto directo en la atención a pacientes y en su reputación. Sin mencionar las pérdidas económicas derivadas de sanciones, demandas y la recuperación.

Fase 7: El atacante cobra su botín (monetización y extorsión)

En esta última fase, el atacante ya tiene todo lo que quería. Ahora llega el momento de transformar ese daño en beneficio económico, ya sea vendiendo los datos en la dark web, extorsionando al hospital o usando la información para cometer otros fraudes.

💰 1. Extorsión directa al hospital

Si ha lanzado un ransomware o ha robado datos, puede comunicarse directamente con la dirección del hospital o la clínica para exigir un pago.

¿Cómo lo hace?

- Deja un mensaje en los sistemas infectados con instrucciones de pago en criptomonedas.

- Amenaza con publicar la información robada si no recibe el dinero.

- A veces incluso hace una “muestra” filtrando algunos datos para demostrar que va en serio.

📌 Para qué: obtener dinero rápido directamente de la víctima, aprovechando la urgencia de mantener el hospital funcionando.

🛒 2. Venta de información en mercados clandestinos

Si decide no chantajear directamente al hospital, o además de hacerlo, el atacante puede vender los datos robados en la dark web. Últimamente lo normal es hacer las dos cosas.

¿Qué vende?

- Historias clínicas: valen mucho porque contienen datos médicos, personales y financieros.

- Datos de pacientes y empleados: sirven para fraude con seguros o suplantación de identidad.

- Accesos al sistema del hospital: en lugar de usarlos él mismo, puede vender esas “llaves” a otros grupos criminales.

📌 Para qué: obtener ingresos continuos, porque los datos médicos suelen tener más valor que los datos bancarios (que se vuelven obsoletos rápido).

🎭 3. Uso de la información para otros fraudes

Además de venderla, el propio atacante puede usar los datos robados para cometer otros delitos:

- Crear identidades falsas para abrir cuentas bancarias.

- Usar los historiales médicos para fraudar compañías de seguros.

- Realizar campañas de phishing personalizadas contra pacientes o empleados, usando su propia información para hacer los engaños más creíbles.

📌 Para qué: multiplicar las fuentes de ingresos a partir de la misma información.

🧨 4. Publicación de datos como presión

En algunos casos, aunque el hospital no pague, el atacante publica los datos en foros clandestinos como represalia. Esto se llama “doble extorsión”.

📌 Para qué: castigar al hospital por no pagar, dañar su reputación y advertir a otras víctimas potenciales de que “mejor pagar”.

🎯 ¿Qué consigue el atacante en esta fase?

- Convertir su ataque en dinero real.

- Asegurarse de que incluso si el hospital no paga, los datos robados siguen teniendo valor económico.

- Aumentar su prestigio dentro de las redes criminales, lo que facilita futuros ataques.

Con esta fase, el ciclo del ataque se completa: desde la motivación inicial hasta la monetización del robo.

Si quieres formar a tu personal en estas prácticas, visita nuestra sección de [cursos de ciberseguridad para clínicas]

Si has llegado hasta aquí, ya sabes cómo piensan los ciberdelincuentes y por qué los hospitales y clínicas están en su punto de mira.

Como recompensa, he preparado un PDF exclusivo con el “antídoto”: las acciones de prevención recomendadas para cada una de las 7 fases.

👉 Descárgalo gratis y empieza hoy mismo a proteger tu clínica y a tus pacientes.