Como ya sabéis, me gusta utilizar casos reales para mostrar la importancia de la ciberseguridad. Hoy quiero compartir un reciente ciberataque llevado a cabo por una banda que tuvo como objetivo a pequeñas empresas en varios países de Europa a través de sus sistemas de almacenamiento en red. Este tipo de situaciones nos sirven como ejemplo claro de los riesgos que también pueden presentarse en el sector salud, donde la protección de la información es fundamental, sobre todo ante amenazas como el ransomware en dispositivos NAS de clínicas.

El ataque que te estoy contando no es un caso inventado ni teórico.

Ocurrió recientemente, en julio de 2025, y es uno de los ejemplos más claros de cómo algunos ciberdelincuentes están cambiando de estrategia.

La operación, llamada “Elicius”, fue coordinada por la Policía Postal italiana, con el apoyo de Europol, Francia y Rumanía.

La banda criminal responsable —conocida como “Diskstation”— operaba desde Bucarest y atacaba a pequeñas empresas europeas mediante ransomware en dispositivos NAS.

En el momento del arresto, los agentes confiscaron material informático, documentación delictiva y parte de la infraestructura utilizada para lanzar los ataques.

Y así como Noé comenzó a construir el arca mucho antes de que llegara el diluvio, mi objetivo es que toméis las medidas necesarias antes de que sea tarde. Por eso, vamos a analizar este caso: cómo se llevó a cabo, qué sistemas de almacenamiento fueron atacados y por qué es relevante para tu clínica. Todas estas preguntas, y las respuestas que te voy a dar, te ayudarán a entender cómo prevenir este tipo de amenazas, incluyendo el ransomware en dispositivos NAS de clínicas.

¿Qué sucedió en el ciberataque con ransomware en dispositivos NAS y por qué es importante para tu clínica?

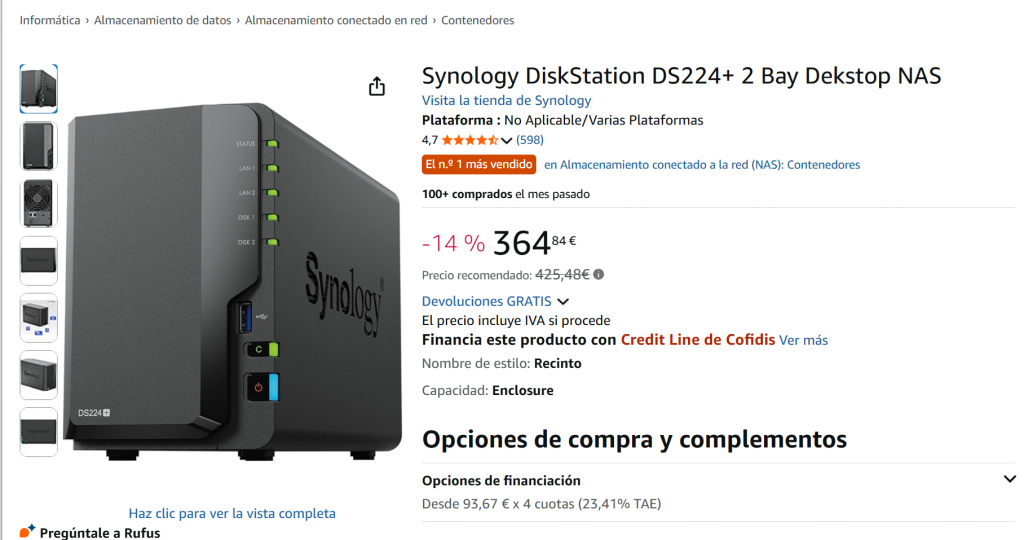

Te estarás preguntando a qué nos referimos con un dispositivo de almacenamiento, en particular un NAS (Network-Attached Storage). Es una especie de memoria inteligente que se conecta a la red de la empresa o de la clínica y permite guardar, compartir y acceder a archivos desde distintos ordenadores.

Muchas clínicas dentales, consultas privadas o centros médicos utilizan estos dispositivos para guardar historiales clínicos, radiografías, documentos administrativos, bases de datos de pacientes y copias de seguridad. Son una alternativa asequible a los servidores tradicionales, fáciles de instalar y que no requieren conocimientos técnicos.

Pero precisamente esa accesibilidad hace que muchos no configuren correctamente su seguridad ni apliquen las actualizaciones necesarias.

Y eso fue lo que ocurrió en este caso. La vulnerabilidad se produjo porque muchos usuarios no actualizaron a tiempo sus dispositivos, a pesar de que los fabricantes ya habían lanzado correcciones. Esto permitió que los ciberdelincuentes introdujeran el ransomware de forma sencilla y cifraran todos los archivos almacenados.

Un ejemplo claro de cómo el ransomware en dispositivos NAS puede afectar directamente a clínicas que dependen de esta tecnología.

¿Cómo se desarrolló este ciberataque con ransomware en dispositivos NAS y por qué funcionó?

Su objetivo no eran grandes corporaciones, como se suele pensar. Muchas veces imaginamos que los ciberataques solo afectan a grandes compañías, con enormes volúmenes de datos y recursos.

Sin embargo, lo que estamos viendo —y probablemente será aún más frecuente en el futuro— es que los atacantes están cambiando de estrategia: prefieren dirigirse a pequeñas y medianas empresas. ¿Por qué? Porque suelen tener menos recursos técnicos, menor conciencia de riesgo y, sobre todo, creen que “a ellos no les va a pasar”.

Es decir, perfiles muy parecidos al de una clínica privada.

Este ataque se basó en una técnica sencilla pero eficaz: aprovechar una vulnerabilidad conocida en un tipo concreto de dispositivos NAS.

El fabricante ya había publicado una actualización para corregir ese fallo, pero muchos usuarios no la aplicaron a tiempo, y eso abrió la puerta a los atacantes.

Una vez dentro, los ciberdelincuentes accedían al sistema, se movían lateralmente por la red interna y cifraban todos los archivos: documentos, imágenes, bases de datos. Todo quedaba bloqueado. A continuación, dejaban un mensaje exigiendo un rescate de unos 750 €, pagadero en criptomonedas, con instrucciones paso a paso, incluso para quien no supiera nada del tema.

Este tipo de ransomware en dispositivos NAS es cada vez más común por la falta de medidas preventivas básicas.

Rescates bajos, beneficios altos: el nuevo modelo de extorsión digital

En este caso, la banda exigía unos 750 € por desbloquear los archivos. Una cantidad “manejable” para cualquier negocio, pero que oculta una lógica peligrosa:

no buscan un gran rescate, sino muchos pequeños pagos sin resistencia.

Esta estrategia les permite:

- Cobrar rápido, sin largas negociaciones.

- Reducir el riesgo de denuncia, porque la víctima minimiza el daño.

- Repetir el ataque en masa a cientos de empresas iguales.

Y funciona. Porque muchas pequeñas empresas no están preparadas para perder datos, y mucho menos para resistirse a un pago “asumible”.

“No soy importante, no me atacarán”: el mayor error de percepción y el pensamiento que te hace vulnerable

Los ciberdelincuentes saben que las pequeñas empresas —incluidas clínicas y consultas médicas— suelen pensar que no son objetivos atractivos. Pero precisamente esa falsa confianza las hace vulnerables.

Los atacantes lo tienen claro:

- No tienen departamento IT.

- Nadie revisa las actualizaciones de los dispositivos.

- Confían en memorias inteligentes que compran por Amazon o les instala alguien “de confianza”.

- No tienen copias de seguridad externas, ni cifradas.

- Y si el rescate es “razonable”, pagan sin rechistar para poder seguir atendiendo pacientes.

Todo esto convierte a las clínicas en blancos ideales del ransomware en dispositivos NAS.

¿Y si pagas el rescate? El problema no termina ahí.

Aunque consigas desbloquear los archivos, hay algo que muchas víctimas olvidan: tu información ya ha podido ser copiada antes de que se cifrara.

Los ciberdelincuentes no solo bloquean tus sistemas. En muchos casos, también extraen los datos sensibles antes de lanzar el ataque. ¿Qué significa eso para una clínica?

- Que el historial clínico de tus pacientes puede acabar en la dark web.

- Que tus facturas, datos fiscales o documentos internos pueden venderse a terceros.

- Que podrías verte obligada legalmente a notificar la brecha y afrontar daños reputacionales.

Y lo peor: si pagas y no haces nada más, sigues expuesta. Porque no has solucionado el problema de fondo. No has cerrado la puerta. Ni has comprobado si alguien sigue dentro.

Cómo proteger tu clínica: tecnología, sí… pero sobre todo personal formado

Cuando hablamos de prevenir este tipo de ataques (ciberataque con ransomware en dispositivos NAS de clínicas), es fácil pensar que todo depende de los sistemas: firewalls, antivirus, actualizaciones…

Y sí, son importantes. Pero hay algo aún más crítico: las personas que los usan.

(Te recomiendo este artículo, haz clic aquí).

Porque no basta con tener tecnología. Hay que saber usarla de forma segura y eso requiere concienciación.

✅ 1. Asigna un responsable de seguridad digital

Aunque no tengas un equipo IT, alguien debe tener el rol claro de:

- Revisar actualizaciones de sistemas y dispositivos.

- Verificar copias de seguridad.

- Reportar incidencias o anomalías.

✅ 2. Actualiza tus dispositivos regularmente: estos también necesitan revisión periódica

Igual que revisas los equipos de la clínica —el autoclave, el aspirador, el sillón—, tus sistemas digitales también necesitan atención periódica.

Actualiza siempre:

- Las memorias inteligentes (NAS).

- Los ordenadores de recepción y consulta.

- El software de gestión de pacientes.

- Antivirus, routers y aplicaciones conectadas.

✅ 3. Una copia de seguridad no sirve si también copias la infección

Tener copias de seguridad es fundamental, pero si esas copias están conectadas a la misma red que se ha infectado, de poco te servirán.

Así como no trabajas con el mismo instrumental usado, no puedes restaurar desde una copia contaminada.

✅ 4. Tu equipo conoce los protocolos clínicos… ¿pero sabe también detectar un riesgo de ataque?

Un clic en el correo equivocado puede ser el principio del desastre.

Forma a tu equipo con lo básico: detectar mensajes sospechosos, no abrir archivos dudosos y saber a quién avisar.

Una clínica formada es una clínica protegida.

✅ 5. Del autoclave al protocolo digital: protégete de todos los virus

En tu clínica ya esterilizas el instrumental, usas el autoclave y aplicas protocolos de prevención. ¿Y en lo digital?

Tener un protocolo claro en caso de ciberataque es igual de importante que tenerlo ante un contagio.

Porque igual que con los virus clínicos, la clave está en prevenir, actuar rápido y saber qué hacer sin perder el control.

¿Y si mañana no pudieras abrir ni la agenda?

Imagínate la siguiente situación: mañana llegas a tu clínica, enciendes tu ordenador… y no puedes acceder a nada.

Ni la agenda. Ni los historiales. Todo bloqueado.

¿Sabrías qué hacer?

Este escenario no es ciencia ficción.

Es real.

Le pasa cada semana a clínicas y pequeñas empresas que creían que esto “solo les pasa a los grandes”.

Pensar que no eres interesante para los ciberdelincuentes es precisamente lo que te hace vulnerable.

✅ Checklist de resumen para tu clínica

Hazte estas preguntas hoy mismo:

- ¿Alguien revisa las actualizaciones de mis dispositivos?

- ¿Tengo una copia de seguridad externa y verificada?

- ¿Mi equipo ha recibido alguna formación básica en ciberseguridad?

- ¿Tenemos un protocolo claro si el sistema deja de funcionar y detectamos un posible bloqueo o cifrado de los datos?

- ¿Hemos protegido adecuadamente nuestros dispositivos de almacenamiento en red?

Si alguna respuesta es “no”, es momento de actuar. Con calma, pero sin dejarlo para mañana.

Y recuerda, cierra bien las puertas y también los puertos.

Ciberprotégete.