Si aún no te has enterado del ciberataque que sufrió Logaritme, el principal distribuidor de material sanitario en Cataluña, te lo voy a contar. Porque creo que es muy importante que lo sepas y aprendas como prevenir ataques ransomware, ya que la forma en la que esta empresa fue atacada —mediante un ransomware que bloqueó su sistema logístico— es la misma que los ciberdelincuentes utilizan para atacar clínicas y hospitales.

Además, según el informe Health‑ISAC 2025, estos ataques fueron la principal amenaza al sector sanitario en 2024… y lamentablemente, todo apunta a que este tipo de ataques seguirá aumentando este año.

Y aunque esta vez el objetivo no fue un centro de salud, nos sirve para aprender qué es un ransomware y cómo prevenir ataques de ransomware en clínicas.

¿Qué es un ataque de ransomware y cómo puede afectar a tu clínica?

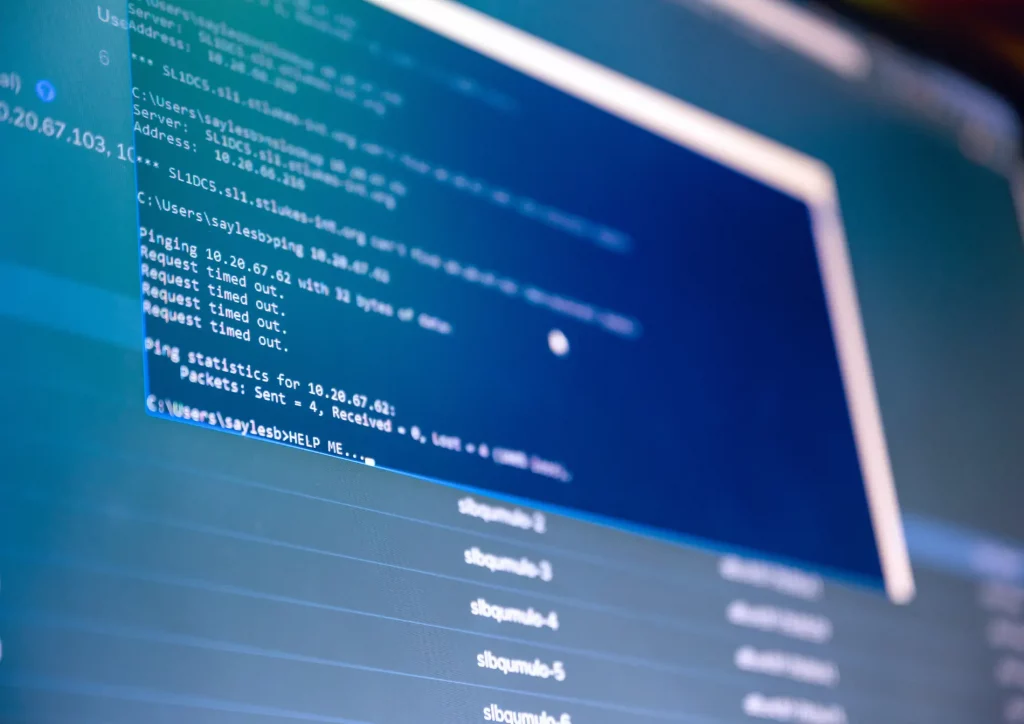

Imagina que un día llegas a tu clínica, enciendes el ordenador y lo primero que ves no es tu agenda de pacientes, ni las historias clínicas, ni el sistema de facturación. Solo aparece un mensaje que dice:

“Tus datos han sido cifrados. Si quieres recuperarlos, paga.”

Eso es un ataque de ransomware. Un tipo de malware que se cuela en tus sistemas, los bloquea por completo y luego exige un rescate para liberarlos. A veces, además del bloqueo, los atacantes roban la información sensible. Y si no pagas, la filtran públicamente.

Este fue el tipo de ataque que sufrió Logaritme, la empresa que distribuye material sanitario a más de 180 centros en Cataluña. Y es un tipo de ataque que ya hemos visto en los últimos años, con casos como el Hospital Clínic de Barcelona o el Hospital Universitario de Zagreb.

¿Cómo entra el ransomware en una clínica?

Hay varias puertas por las que este tipo de ataque puede colarse en tu centro médico. Aquí te resumo las más comunes:

- Error humano (phishing o correos trampa): clics en enlaces o archivos infectados.

- Puertos expuestos y configuraciones inseguras: accesos abiertos a Internet que los atacantes ya conocen.

Te explico esto en detalle en este artículo sobre puertos expuestos. - Accesos a través de proveedores o terceros mal protegidos: como ocurrió con Logaritme.

- Dispositivos médicos mal asegurados (IoMT): cada vez más comunes y vulnerables.

- Software desactualizado y sin parches de seguridad: una entrada fácil si nadie lo revisa.

- Contraseñas débiles y sin autenticación en dos pasos: especialmente en accesos remotos como Escritorio Remoto (puerto 3389).

¿Qué tipo de ataque de ransomware sufrió Logaritme?

Primero de todo, quiero dejar algo claro: todavía no se han publicado detalles técnicos sobre cómo se produjo exactamente este ataque. Así que lo que te voy a contar a continuación no son certezas, sino hipótesis basadas en patrones que hemos visto una y otra vez en ataques similares.

Lo que se sabe es que fue un ataque dirigido, y que, afortunadamente, no hay evidencia de que ninguna clínica haya sido infectada a través de Logaritme. El ataque fue directo a sus sistemas y, por ahora, no se propagó a sus clientes.

Aclarado esto, parece ser que el ataque fue cuidadosamente planificado. El impacto lo demuestra: bloqueo del sistema logístico, filtración de datos y exigencia de rescate.

Aunque no está confirmado el punto exacto de entrada, podemos repasar las vías más habituales:

- Accesos abiertos a Internet, como puertos mal configurados.

- Conexiones remotas con credenciales débiles o sin doble autenticación.

- Proveedores con acceso excesivo a los sistemas y sin medidas de control.

Estas no son afirmaciones definitivas, pero si tienes una clínica, deberías conocerlas para prevenir ataques de ransomware en clínicas antes de que seas objetivo.

¿Qué es un ataque dirigido y por qué debería preocuparte?

El nombre ya nos da una pista. No estamos hablando de enviar un correo masivo “a ver si cuela”, como ocurre en ataques genéricos.

Un ataque dirigido tiene nombre y apellidos. El ciberdelincuente no lanza la red al mar a ver qué pesca: va directamente a por ti, sabiendo lo que busca.

Primero elige su objetivo: una clínica, un hospital, una empresa como Logaritme o un proveedor de tecnología médica. Luego, estudia cómo funciona esa organización:

Es como si un ladrón pasara días husmeando tu clínica desde la acera de enfrente. Observa a qué hora hay movimiento, qué puertas no se cierran bien y cuándo puede colarse sin hacer ruido.

Una vez tiene claro por dónde entrar, empieza a probar:

- Buscar accesos remotos sin protección o VPNs mal configuradas.

- Robar credenciales filtradas en otras brechas.

- Aprovechar accesos de proveedores mal protegidos.

- Enviar correos muy personalizados para engañar, especialmente a alguien con permisos elevados.

Lo hacen con calma, pero con precisión. Y eso es lo que parece haber pasado con Logaritme: un ataque quirúrgico y meticulosamente preparado, que no llegó a tocar directamente a las clínicas, pero paralizó la distribución de material sanitario.

¿Se podrían haber detectado señales previas al ataque de ransomware?

Sí. En muchos ataques dirigidos —y este caso podría no ser la excepción— hay pequeñas señales que aparecen antes del bloqueo. No siempre son obvias, pero ahí están. Si nadie las ve, el riesgo crece.

Aprender del ataque a Logaritme es una gran oportunidad para prevenir ataques de ransomware en clínicas. Porque esto le puede pasar a cualquiera: una clínica, un hospital, un centro de análisis…

Ejemplo visual

Imagina que tienes un hotel sin recepción. Nadie ve quién entra o sale. Alguien puede merodear varias veces al día y, al final, colarse con intenciones maliciosas. En tu clínica es igual: si nadie vigila los accesos digitales, alguien acabará entrando sin permiso.

Algunas señales de alerta

- Conexiones remotas desde países que no tienen nada que ver con tu actividad.

- Accesos en horarios inusuales, como a las 3 a. m.

- Cambios de configuración no autorizados.

- Tráfico anómalo en puertos o IPs desconocidas.

Ninguna de estas cosas por sí sola confirma un ataque, pero si nadie las vigila, el riesgo se vuelve inevitable.

¿Existe un “registro de entradas y salidas” digital?

Sí. Y debería estar siempre activo.

Al igual que en un hotel se lleva un control de check-in y check-out, los sistemas informáticos también tienen herramientas que registran quién accede, desde dónde, cuándo, y qué hizo.

Esto se llama logs de auditoría o registros de eventos, y son fundamentales para prevenir ataques de ransomware en clínicas.

¿Qué datos registran los logs?

- Intentos de acceso (correctos o fallidos).

- IP y ubicación de la conexión.

- Acciones del usuario (borrar archivos, abrir puertos, cambiar contraseñas).

- Cambios de configuración del sistema.

- Conexiones externas no autorizadas.

¿Qué herramientas permiten ver estos registros?

- Windows: Visor de eventos, Active Directory con auditoría, Microsoft Defender for Endpoint.

- Redes completas: Wazuh, Graylog, Splunk, SIEMs.

- Firewalls y routers: la mayoría permiten exportar logs de accesos e IPs conectadas.

¿Y quién debería mirarlo?

Idealmente, el equipo de IT o una empresa externa especializada, con alertas configuradas para detectar patrones anómalos (por ejemplo, accesos fallidos repetidos o conexiones desde países desconocidos).

¿Cómo saber quién entra y sale en tu sistema?

Como en un hotel, existe un registro. Y tu clínica debería tenerlo activo y revisado con frecuencia.

Programas como Wazuh, Graylog o Microsoft Defender for Endpoint permiten automatizar este control.

No necesitas entender cómo funcionan por dentro. Lo importante es que existan y que tu equipo técnico los active.

¿Y ahora qué?

En el próximo artículo te mostraré cómo funciona una de estas herramientas y cómo leer los informes sin perderte entre tecnicismos.

Porque si alguien está husmeando tu sistema, más vale detectarlo antes de que entre.

¡Hasta el próximo artículo!

Y recuerda, cierra bien las puertas y también los puertos. Ciberprotégete.